Registro y monitoreo para Amazon API Applications

Registro y monitoreo, planificación e implementación de un proceso/mecanismo de monitoreo de registros y la relevancia de proteger los archivos de registro

Descripción general

Es importante saber quién está accediendo a sus instancias de red, qué acciones se tomaron y qué API se llamaron. Esto se puede lograr al tener un mecanismo de monitoreo de registros para realizar un seguimiento del tráfico de la red. El mecanismo de monitoreo puede verificar constantemente las conexiones y/o canales de la red y enviar alertas para notificar en caso de actividad inusual.

Este documento técnico analiza la importancia del registro y la supervisión, la planificación y la implementación de un proceso/mecanismo de supervisión de registros y la importancia de proteger los archivos de registro. Para prevenir y/o identificar posibles amenazas de seguridad dentro de la red, los desarrolladores deben controlar y mantener registros de las acciones realizadas, el acceso de los usuarios y otra información de registro.

Requisitos de la Política de Protección de Datos (DPP)

Registro y supervisión : los desarrolladores deben recopilar registros para detectar eventos relacionados con la seguridad que afecten a sus aplicaciones y sistemas, incluidos:

- Éxito o fracaso del evento.

- Fecha y hora

- Intentos de acceso

- Cambios de datos

- Errores del sistema

Los desarrolladores deben implementar este mecanismo de registro en todos los canales (por ejemplo, API de servicio, API de capa de almacenamiento y paneles administrativos) para brindar acceso a la Información.

Los desarrolladores deben revisar los registros en tiempo real (por ejemplo, la herramienta SIEM) o dos veces por semana. Los registros no deben contener información de identificación personal (PII) a menos que la PII sea necesaria para cumplir con los requisitos legales, incluidos los impuestos o los requisitos reglamentarios. A menos que la ley aplicable exija lo contrario, los registros deben conservarse durante al menos 90 días como referencia en caso de un incidente de seguridad.

Los desarrolladores también deben crear mecanismos para monitorear los registros y todas las actividades del sistema que inician alarmas de investigación sobre acciones sospechosas (por ejemplo, múltiples llamadas no autorizadas, tasa de solicitudes inesperadas y volumen de recuperación de datos, y acceso a registros de datos controlados). Los desarrolladores deben implementar alarmas y procesos de monitoreo para detectar si la información se extrae o se puede encontrar más allá de sus límites protegidos. Los desarrolladores deben realizar una investigación cuando se inician las alarmas de monitoreo, y esto debe documentarse en el Plan de respuesta a incidentes del desarrollador.

Acerca del registro y la supervisión

Un registro es un registro de los eventos que ocurren dentro de los sistemas y redes de una organización. Los registros se componen de entradas de registro y cada entrada contiene información relacionada con un evento específico que ha ocurrido dentro de un sistema o red. Si bien los registros se usaron originalmente para solucionar problemas, ahora se pueden usar para funciones dentro de las organizaciones, como optimizar el rendimiento del sistema y la red, registrar las acciones de los usuarios y proporcionar datos para investigar actividades maliciosas.

Dentro de una organización es necesario contar con bitácoras que contengan registros relacionados con la seguridad informática. Ejemplos comunes de estos registros de seguridad informática son los registros de auditoría que rastrean los intentos de autenticación de los usuarios y los registros de dispositivos de seguridad que registran posibles problemas. Esta guía aborda solo los registros que normalmente contienen información relacionada con la seguridad informática.

Necesidad de registro y monitoreo

La gestión de registros facilita la retención y el almacenamiento seguros de registros con suficiente detalle durante un período de tiempo definido. Las revisiones y análisis de registros de rutina son beneficiosos para identificar incidentes de seguridad, infracciones de políticas, actividades fraudulentas y problemas operativos poco después de que ocurran. También proporcionan información útil para resolver tales problemas.

Los registros ayudan con:

- Realización de auditorías y análisis forenses.

- Apoyar las investigaciones internas de la organización.

- Establecimiento de líneas de base

- Identificar tendencias operativas y problemas a largo plazo

Por ejemplo, un sistema de detección de intrusos es una fuente principal de información de eventos después de que se registran los comandos maliciosos, emitidos a un servidor desde un host externo. Luego, un respondedor de incidentes revisa un registro de firewall, una fuente secundaria de información de eventos, para buscar otros intentos de conexión desde la misma dirección IP de origen.

Los desarrolladores deben tener especial cuidado con la precisión de los registros de los hosts que se han visto comprometidos. Las fuentes de registro que no están debidamente protegidas, incluidos los mecanismos de transporte inseguros, son susceptibles de sufrir cambios en la configuración del registro y alteración del registro.

Planificación e implementación

Las organizaciones deben registrar las acciones privilegiadas de los operadores en los hosts de producción y todas las dependencias en los sistemas que contienen información de Amazon.

Los desarrolladores pueden encontrar detalles adicionales sobre cómo iniciar sesión en National Institute of Standards and Technology (NIST) control AU-2: Audit Events . Este control garantiza que los desarrolladores definan eventos de seguridad con impacto en la organización. Aunque se denominan audit events , este control se centra en el registro, ya que el registro es el mecanismo mediante el cual los desarrolladores pueden capturar y revisar (por ejemplo, auditar) eventos. El cumplimiento de la Política de protección de datos (DPP) de Amazon requiere que, como mínimo, se registren las siguientes acciones:

- Acceso y autorización

- Intentos de intrusión

- Cambios de configuración

Además, el control AU-3: Content of Audit Records define los tipos de contenido que deben registrarse. Preste especial atención a la guía complementaria, ya que destaca los campos necesarios requeridos por Amazon DPP.

Con respecto a los campos recomendados adicionales, tome nota de lo siguiente: marcas de tiempo, direcciones de origen y destino, identificadores de usuario o proceso, descripciones de eventos, indicaciones de éxito/fallo, nombres de archivo involucrados y control de acceso o reglas de control de flujo invocadas.

Los resultados del evento pueden incluir indicadores del éxito o fracaso del evento y resultados específicos del evento, como la seguridad del sistema y los estados de privacidad después de que ocurra el evento. En caso de que ocurra un evento de seguridad, estos campos ayudarán a los desarrolladores a dirigir adecuadamente los esfuerzos de respuesta a los sistemas afectados.

Los desarrolladores deben responder las siguientes preguntas para todos los registros relacionados con las aplicaciones y los sistemas que brindan acceso a la información de Amazon:

- ¿En qué consisten los grupos de registro?

- ¿Qué eventos y metadatos asociados capturan?

- ¿Cómo se asegura/protege el registro en reposo y en tránsito?

- ¿Cuál es el período de retención de los registros?

- ¿Cómo se monitorean y alarman los registros?

- ¿Se borran los registros de conexión o los registros de servicio en busca de contenido confidencial (contraseñas, credenciales, PII)?

- ¿Qué registros se utilizan y correlacionan para respaldar una notificación de infracción o una respuesta a un incidente?

- ¿Los registros capturan todas las acciones de cara al cliente?

- ¿Los registros capturan todas las llamadas API internas (dentro del servicio) y externas (entre servicios)?

- ¿Los registros capturan pistas de auditoría con respecto a la PII del cliente de Amazon (por ejemplo, lecturas, escrituras, modificaciones de permisos y eliminaciones)?

Gestión de registros para transacciones críticas

Para transacciones críticas que involucran información de Amazon, todas las actividades o transacciones de Agregar, Cambiar/Modificar y Eliminar deben generar una entrada de registro. Cada entrada de registro debe contener la siguiente información:

- Información de identificación del usuario.

- Tipos de eventos:

- Eventos de gestión de cuentas

- Seguimiento de procesos

- Eventos/errores del sistema

- Comprobaciones de autenticación/autorización

- Eliminaciones de datos, acceso, cambios y cambios de permisos.

- Intentos de acceso a sistemas que realizan funciones de auditoría, incluidos los que se utilizan para la creación, el almacenamiento y el análisis de registros

- Solicitudes de API para puntos finales de servicio y paneles administrativos

- Intentos de intrusión

- Sello de fecha y hora

- Indicación de éxito o fracaso

- origen del evento

- Identidad o nombre de los datos, componentes del sistema o recursos afectados

Identificación

La información de registro inadecuada puede tener un impacto negativo en las investigaciones forenses, lo que impide que los ingenieros encuentren la causa raíz de los incidentes. Los desarrolladores deben identificar todas las áreas de sus sistemas que deben registrarse. Amazon recomienda documentar los parámetros, las llamadas a la API y el syslog capturados en estos registros.

El monitoreo de la seguridad comienza respondiendo las siguientes preguntas:

- ¿Qué parámetros debemos medir?

- ¿Cómo debemos medirlos?

- ¿Cuáles son los umbrales para estos parámetros?

- ¿Cómo funcionarán los procesos de escalamiento?

- ¿Dónde se almacenarán los registros?

Consideraciones sobre el diseño del archivo de registro

Los desarrolladores deben tener en cuenta lo siguiente al diseñar archivos de registro:

- Collection (Colección) : tenga en cuenta cómo se recopilan sus archivos de registro. A menudo, el sistema operativo, la aplicación o los agentes de middleware/de terceros recopilan información de registro.

- Storage (Almacenamiento) : centralice los archivos de registro que se generan a partir de múltiples instancias para ayudar con la retención, el análisis y la correlación de registros.

- Transport (Transporte) : transfiera registros descentralizados a una ubicación central de manera segura, confiable y oportuna.

- Taxonomy (Taxonomía) : presente diferentes categorías de archivos de registro en un formato adecuado para el análisis.

- Analysis/correlation (Análisis/correlación) : los registros proporcionan inteligencia de seguridad después de analizar y correlacionar eventos en ellos. Analice registros en tiempo real o en intervalos programados.

- Protection/security (Protección/seguridad) : los archivos de registro son confidenciales. Utilice control de red, administración de acceso e identidad, encriptación, autenticación de integridad de datos y sellado de tiempo a prueba de manipulaciones para proteger sus archivos de registro.

Monitoreo de seguridad

Dos componentes clave de las mejores prácticas operativas y de seguridad son el registro y la supervisión de las llamadas API. El registro y la supervisión también son requisitos para la industria y el cumplimiento normativo. Una organización debe definir sus requisitos y objetivos para realizar el registro y la supervisión. Los requisitos deben incluir todas las leyes, reglamentaciones y políticas organizacionales existentes aplicables, como las políticas de retención de datos.

Los registros de seguridad para los sistemas de los desarrolladores pueden tener varias fuentes, ya que varios componentes de la red generan archivos de registro. Estos incluyen cortafuegos, vendors de identidad (IdP), soluciones de prevención de pérdida de datos (DLP), sistemas audiovisuales (AV), el sistema operativo, plataformas y aplicaciones.

Muchos registros están relacionados con la seguridad y deben incluirse en la estrategia de archivo de registro. Debe excluir los registros que no estén relacionados con la seguridad de la estrategia de seguridad. Los registros deben incluir todas las actividades de los usuarios, las excepciones y los eventos de seguridad. Almacene los registros durante al menos 90 días para futuras investigaciones.

Los desarrolladores que utilizan NIST 800-53 pueden hacer referencia control SI-4: System Monitoring . La intención de este control es garantizar que los desarrolladores puedan monitorear adecuadamente sus entornos y recibir notificaciones en caso de actividad anómala. Las métricas aparentemente no relacionadas con la seguridad, como un aumento inesperado de los costos o un aumento de la computación, pueden indicar un posible evento de seguridad no detectado. Asegúrese de considerar dichos indicadores al definir las métricas de seguimiento. A medida que los desarrolladores identifiquen nuevos indicadores, todos los monitores para detectar y responder a eventos repetidos deben actualizarse. Para obtener orientación sobre cómo responder, consulte la sección Respuesta a incidentes del documento NIST 800-53 .

Además, los desarrolladores deben prestar mucha atención a sus mejoras de control, ya que pueden proteger aún más el medio ambiente. Por ejemplo, el SI-4(1) System-Wide Intrusion Detection System genera una notificación tan pronto como ocurre una intrusión.

Requerimientos generales

- Defina los pasos para acceder, revisar o descargar registros asociados con cada servicio.

- No registre ninguna información de identificación personal (PII) de clientes de Amazon, como nombres de clientes o sellers, dirección, dirección de correo electrónico, número de teléfono, contenido de mensajes de regalo, respuestas de encuestas, detalles de pago, compras, cookies, huella digital (por ejemplo, navegador o dispositivo de usuario), dirección IP, ubicación geográfica o identificador de producto del dispositivo conectado a Internet.

- No active el registro de nivel de depuración para un sistema que maneja tráfico o datos de clientes de producción.

- Los registros deben conservarse durante al menos 90 días como referencia en caso de un incidente de seguridad.

- Revisar los eventos auditables anualmente o cuando haya un cambio significativo.

- Los registros deben almacenarse de forma centralizada y segura.

- Todos los sistemas deben tener la misma configuración de fecha y hora. De lo contrario, si ocurre un incidente y un ingeniero realiza una prueba de trazabilidad, será difícil si cada sistema tiene una configuración de tiempo diferente.

Monitoreo y alarmas

Además de monitorear eventos de convergencia/divergencia de promedio móvil (MACD), debe monitorear fallas de software o componentes. Las fallas pueden ser el resultado de fallas de hardware o software y pueden no estar relacionadas con un incidente de seguridad, aunque pueden tener implicaciones en la disponibilidad de datos y servicios.

Una falla en el servicio también puede ser el resultado de una actividad maliciosa deliberada, como un ataque de denegación de servicio. En cualquier caso, las fallas deben generar alertas y los desarrolladores deben usar técnicas de correlación y análisis de eventos para determinar la causa de la falla y examinar si debe iniciar una respuesta de seguridad.

Al diseñar monitores y alarmas:

- Cree mecanismos que monitoreen los registros de todas las actividades del sistema e inicien alarmas de investigación sobre actividades sospechosas.

- Asegúrese de que existan alarmas para los registros de eventos sospechosos. Los ejemplos incluyen múltiples llamadas no autorizadas, tasa de solicitudes inesperadas y volumen de recuperación de datos, y acceso a registros de datos controlados.

- Defina y revise periódicamente los procesos para cada alarma. Los ejemplos incluyen emisión de boletos y notificaciones al operador.

El monitoreo vinculado a las operaciones y sus correspondientes planes de respuesta a incidentes deben revisarse periódicamente. Los desarrolladores deben realizar investigaciones cuando se inician las alarmas de monitoreo, y estas deben documentarse en el Plan de respuesta a incidentes del desarrollador.

Protección de la información de registro

Debe proteger las instalaciones de registro y la información de registro contra la manipulación y el acceso no autorizado. Los registros del administrador y del operador son objetivos comunes para borrar los rastros de actividad.

Los controles comunes para proteger la información de registro incluyen:

- Verificar que las pistas de auditoría estén habilitadas y activas para los componentes del sistema.

- Garantizar que solo las personas que tienen una necesidad relacionada con el trabajo puedan ver los archivos de seguimiento de auditoría.

- Garantizar que se implementen mecanismos de control de acceso, segregación física y/o segregación de red para evitar modificaciones no autorizadas en los registros de auditoría.

- Garantizar que los archivos de seguimiento de auditoría actuales se respalden rápidamente en un servidor de registro centralizado o en un medio que sea difícil de modificar.

- Verificar que los registros de las tecnologías orientadas al exterior (por ejemplo, inalámbricas, cortafuegos, DNS, correo) se descargan o copian en un medio o servidor de registro interno centralizado y seguro.

- Usar software de detección de cambios o monitoreo de integridad de archivos que examina la configuración del sistema, los archivos monitoreados e informa los resultados de las actividades de monitoreo.

- Obtener y examinar las políticas y procedimientos de seguridad para verificar que incluyan procedimientos para revisar los registros de seguridad al menos diariamente y que se requiera un seguimiento de las excepciones.

- Verificar que se realicen revisiones periódicas de registros para todos los componentes del sistema.

- Garantizar que las políticas y los procedimientos de seguridad incluyan políticas de retención de registros de auditoría y requieran la retención de registros de auditoría durante un período de tiempo específico, definido por los requisitos comerciales y de cumplimiento.

Prácticas recomendadas de registro y supervisión

La naturaleza distribuida de los registros, los formatos de registro inconsistentes y el volumen de registros hacen que la administración de la generación, el almacenamiento y el análisis de registros sea un desafío. Hay algunas prácticas clave que una organización debe seguir para evitar y resolver estos desafíos. Las siguientes medidas dan una breve explicación de estas soluciones:

- Priorice la administración de registros de manera adecuada y defina sus requisitos y objetivos : las organizaciones deben garantizar que los mecanismos de registro y monitoreo cumplan con las leyes, regulaciones, requisitos contractuales y políticas organizacionales vigentes aplicables.

- Establezca políticas y procedimientos : las políticas y los procedimientos adecuados garantizan un enfoque coherente en toda la organización. También aseguran que se cumplan las leyes y los requisitos reglamentarios. Las auditorías periódicas, las pruebas y la validación son mecanismos para confirmar que se están siguiendo los estándares y las pautas de registro en toda la organización.

- Cree y mantenga una infraestructura de administración de registros segura : es muy útil para una organización implementar una infraestructura de administración de registros y determinar cómo interactúan los componentes entre sí. Esto ayuda a preservar la integridad de los datos de registro frente a modificaciones o eliminaciones accidentales o intencionadas, y también a mantener la confidencialidad de los datos de registro. Es fundamental crear una infraestructura lo suficientemente robusta para manejar los volúmenes esperados de datos de registro, incluidos los volúmenes máximos durante situaciones extremas, como un incidente de malware generalizado, pruebas de penetración y análisis de vulnerabilidades.

- Brindar soporte y capacitación adecuados para todo el personal con responsabilidades de administración de registros : el soporte incluye proporcionar herramientas de administración de registros y documentación asociada, brindar orientación técnica sobre las actividades de administración de registros y distribuir información al personal de administración de registros.

El Instituto Nacional de Estándares y Tecnología (NIST) coloca los controles de registro en el dominio de Auditoría y Responsabilidad (AU) y los controles de monitoreo en el dominio de Integridad del Sistema y la Información (SI). Tenga en cuenta que, además de los controles presentados en esta sección, los registros deben cumplir con los requisitos de Control de acceso, Privilegios mínimos y Cifrado y almacenamiento de Amazon DPP.

Uso de alarmas de Amazon CloudWatch para notificaciones

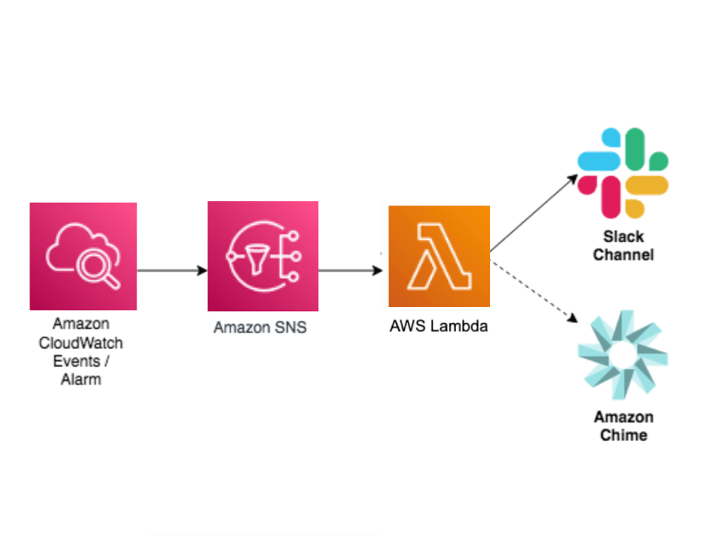

Al desarrollar, implementar y respaldar aplicaciones críticas para el negocio, las notificaciones oportunas del sistema son cruciales para mantener los servicios en funcionamiento de manera confiable. Por ejemplo, un equipo que colabora activamente con Amazon Chime o Slack puede querer recibir notificaciones críticas del sistema directamente en las salas de chat del equipo. Esto es posible utilizando Amazon Simple Notification System (SNS) con AWS Lambda .

Las alarmas de Amazon CloudWatch permiten configurar umbrales de métricas y enviar alertas a Amazon SNS. Amazon SNS puede enviar notificaciones mediante correo electrónico, puntos de enlace HTTP(S) y mensajes de servicio de mensajes cortos (SMS) a teléfonos móviles. Amazon SNS puede incluso iniciar una función Lambda.

Amazon SNS actualmente no admite el envío de mensajes directamente a las salas de chat de Amazon Chime, pero se puede insertar una función Lambda entre ellas. Al iniciar una función Lambda desde Amazon SNS, los datos del evento se pueden consumir desde la alarma de CloudWatch y se puede crear un mensaje amigable para los humanos antes de enviarlo a Amazon Chime o Slack.

El siguiente diagrama arquitectónico demuestra cómo los diversos componentes trabajan juntos para crear esta solución.

Para obtener más información, consulte el Centro de conocimientos de AWS .

Almacenamiento e reportes centralizados en AWS

En esta sección, se analiza la solución de AWS para la incorporación, el procesamiento y la visualización de registros. Esta solución de registro centralizado utiliza Amazon OpenSearch Service , que incluye una herramienta de visualización de paneles, OpenSearch Dashboards, que ayuda a visualizar no solo los datos de registro y seguimiento, sino también los resultados impulsados por el aprendizaje automático para la detección de anomalías y la clasificación de relevancia de búsqueda.

Desde una perspectiva operativa y de seguridad, el registro de llamadas de API proporciona los datos y el contexto necesarios para analizar el comportamiento del usuario y comprender ciertos eventos. Los registros de cambios de recursos de TI y llamadas API también se pueden usar para demostrar que solo los usuarios autorizados han realizado una determinada tarea en un entorno alineado con los requisitos de cumplimiento. Sin embargo, dado el volumen y la variabilidad asociados con los registros de diferentes sistemas, puede ser un desafío en un entorno local obtener una comprensión clara de las actividades que los usuarios han realizado y los cambios realizados en los recursos de TI.

AWS proporciona la solución de registro centralizado para permitir que las organizaciones recopilen, analicen y muestren Amazon CloudWatch Logs en un solo panel. Esta solución de registro centralizado utiliza Amazon OpenSearch Service con la herramienta de visualización de paneles OpenSearch Dashboards. Esta solución proporciona una única consola web para ingerir registros de aplicaciones y registros de servicios de AWS en los dominios de Amazon OpenSearch Service .

OpenSearch Dashboards ayuda a visualizar no solo datos de registro y rastreo, sino también resultados impulsados por aprendizaje automático para la detección de anomalías y la clasificación de relevancia de búsqueda. En combinación con otros servicios administrados de AWS, esta solución brinda capacidades de ingesta de registros centralizados en varias regiones y cuentas, creación con un solo clic de procesadores de registros de extremo a extremo sin código y paneles con plantillas para la visualización para los clientes, complementarios de Amazon OpenSearch Service.

Puede implementar una arquitectura de registro centralizada automáticamente en AWS. Para obtener más información, consulte Registro centralizado en AWS . Para obtener más información sobre las mejores prácticas de registro en AWS, consulte Introducción a la seguridad de AWS .

Conclusión

Este documento técnico analiza la importancia del registro y la supervisión. Recuerde que todo el tráfico en la red debe monitorearse a través de registros que contengan toda la información necesaria para rastrear las acciones realizadas (estado del evento, fecha y hora, intentos de acceso, cambios de datos y acciones del sistema). Es importante planificar e implementar un proceso/mecanismo de monitoreo de registros y parámetros de identificación de registros para garantizar que solo los usuarios autorizados realicen acciones de conformidad con los requisitos. Una herramienta de gestión de eventos e información de seguridad (SIEM) ayuda a establecer umbrales de aplicación para el tráfico de red habitual y envía una alerta en caso de un evento de seguridad. Proteger los registros al tener una ubicación de almacenamiento de registros centralizada con acceso limitado es una acción fundamental que ayuda a garantizar que los datos no se dañen. Al seguir estos pasos, se monitorea el tráfico de la red y los intentos inusuales generan alertas para que sea más fácil reaccionar en caso de posibles amenazas de seguridad dentro de las instancias de la red.

Otras lecturas

Para obtener información adicional, consulte:

- Política de Protección de Datos

- Política de uso aceptable

- Introducción a la seguridad de AWS Documento técnico de AWS

- NIST 800-53 Rev.5: Controles de seguridad y privacidad para sistemas de información y organizaciones

Avisos

Los sellers y desarrolladores de Amazon son responsables de realizar su propia evaluación independiente de la información de este documento. Este documento: (a) es solo para fines informativos, (b) representa las prácticas actuales, que están sujetas a cambios sin previo aviso, y (c) no crea ningún compromiso ni garantía por parte de Amazon.com Services LLC (Amazon) y sus afiliados. , vendors o licenciantes. Los productos o servicios de la API de Amazon Services se proporcionan "tal cual" sin garantías, representaciones o condiciones de ningún tipo, ya sean expresas o implícitas. Este documento no forma parte ni modifica ningún acuerdo entre Amazon y ninguna de las partes.

© 2022 Amazon.com Services LLC o sus afiliados. Reservados todos los derechos.

Updated over 2 years ago